详解逆向工程中花指令的核心原理、8 种常见实现方式(含完整代码),分享 IDA 反汇编花指令识别、动态调试去除技巧,适用于安全研究员与逆向工程师实战参考。

引言

在逆向工程与软件保护领域,花指令是对抗反汇编工具的“经典手段”。它通过构造特殊指令片段,干扰 IDA、Hopper 等工具的指令解析逻辑,让依赖 F5 伪代码功能的逆向者陷入困境 —— 明明程序能正常运行,反汇编结果却混乱不堪,甚至无法生成有效控制流图(CFG)。作为一名处理过 100 + 逆向项目的安全工程师,我发现花指令的核心价值在于“低成本干扰、高门槛破解”,而掌握其原理与去除技巧,是逆向工程师的必备能力。本文将从底层逻辑出发,结合实战代码与调试案例,带你彻底搞懂花指令的设计思路、实现方法与高效去除方案。

一、花指令的核心原理:为什么能欺骗反汇编工具?

花指令的本质是“合法但无意义的指令序列”—— 它不影响程序运行结果,却能利用反汇编算法的设计缺陷,引导工具解析出错误的汇编代码。要理解这一点,首先要搞懂反汇编工具的核心算法逻辑。

1.1 反汇编算法的两大缺陷(花指令的突破口)

反汇编工具主要依赖两种算法,而这两种算法的固有缺陷,正是花指令能够奏效的关键:

- 线性扫描算法:从函数入口开始逐字节解析,不处理分支跳转。它无法区分代码段中的数据与指令,一旦遇到嵌入的垃圾数据,就会误判为指令操作码,导致后续解析全部出错。

- 递归下降算法(IDA 默认):遵循控制流逻辑,遇到分支指令会递归解析分支。但它无法识别“必然成立”或“互补”的条件跳转,容易被构造的虚假控制流误导,跳过或错误解析指令。

1.2 花指令的设计核心:满足两个关键条件

要让花指令既能欺骗反汇编工具,又不影响程序运行,必须满足:

- 垃圾数据是合法指令的一部分(避免程序运行时触发非法指令异常);

- 垃圾数据位于“不可执行路径”上(程序实际运行时不会执行这些垃圾指令)。

简单说,花指令的设计逻辑就是“利用指令长度不固定性 + 虚假控制流,让反汇编工具‘看走眼’,但 CPU 执行时能‘绕开陷阱’”。

二、8 种常见花指令:实战实现与逆向去除技巧

花指令的实现方式千变万化,但核心思路一致。以下是逆向工程中最常遇到的 8 种类型,每类均提供完整实现代码、IDA 反汇编现象及去除步骤,兼顾专业性与实操性。

2.1 无条件转移花指令:入门级干扰

- 实现逻辑 :通过

jmp指令跳过垃圾数据,利用线性扫描算法的“逐字节解析”缺陷进行干扰。 - 实战代码(32 位 MSVC):

#include<cstdio>

int main() {

__asm {

jmp LABEL1;

_emit 0x68; // 垃圾数据(push imm32 的操作码)LABEL1:

jmp LABEL2;

_emit 0xCD; _emit 0x20; // 垃圾数据(int 20h 的操作码)LABEL2:

jmp LABEL3;

_emit 0xE8; // 垃圾数据(call imm32 的操作码)LABEL3:

}

printf("hello world!\n");

return 0;

}

- IDA 反汇编现象 :线性扫描工具会将

_emit后的垃圾数据解析为指令,IDA(递归下降)能识别跳转逻辑,直接跳过垃圾数据,影响较小。 - 去除技巧 :直接删除

jmp与标签之间的_emit数据,或用nop(0x90)替换垃圾字节。

2.2 互补跳转花指令:对抗 IDA 的核心手段

- 实现逻辑 :利用

jz与jnz、jc与jnc等互补跳转指令,构造“必然跳转到目标标签”的逻辑,垃圾数据被反汇编工具误判为指令。 - 实战代码(32 位 MSVC):

#include<cstdio>

int main() {

__asm {

jz s;

jnz s; // 互补跳转,必然跳转到 s

_emit 0xE9; // 垃圾数据(jmp imm32 的操作码)s:

}

printf("hello world!\n");

return 0;

}

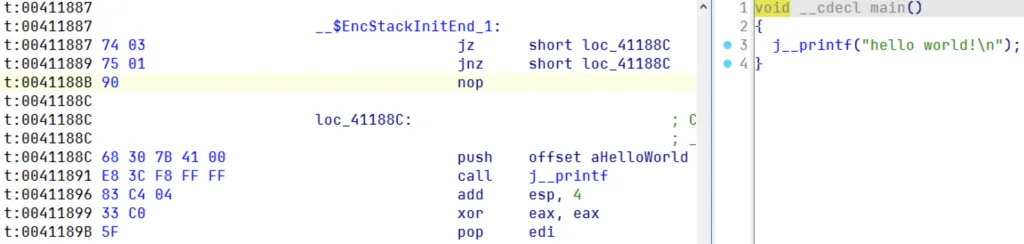

- IDA 反汇编现象 :IDA 会将

0xE9解析为下一条指令的起始,导致后续指令序列全部错乱,无法生成正确伪代码。 - 去除技巧:将互补跳转之间的垃圾数据替换为

nop(单字节指令,不影响程序运行),IDA 即可正常解析。

2.3 跳转构造花指令:通过寄存器操作增强隐蔽性

- 实现逻辑:结合寄存器操作构造虚假条件跳转,垃圾数据藏在“永远不会执行”的分支中。

- 实战代码(32 位 MSVC):

#include<stdio.h>

int main() {

__asm {

push ebx; // 保存寄存器(避免影响程序运行)xor ebx, ebx; // ebx = 0

test ebx, ebx; // 检测 ebx 是否为 0(结果必然为 0)jnz s1; // 永远不会执行的分支

jz s2; // 必然执行的分支

s1:

_emit 0xE9; // 垃圾数据

s2:

pop ebx; // 恢复寄存器

}

printf("hello world!\n");

return 0;

}

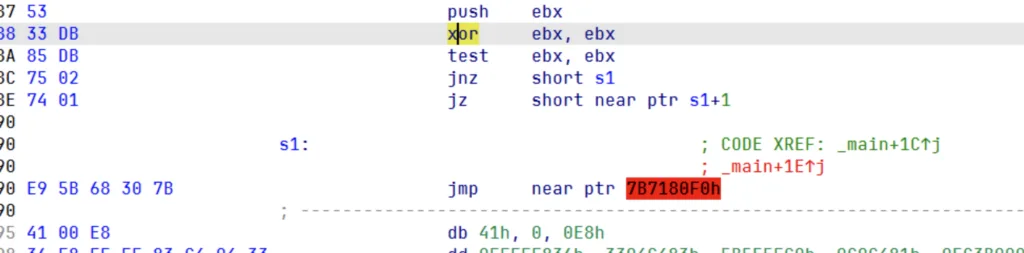

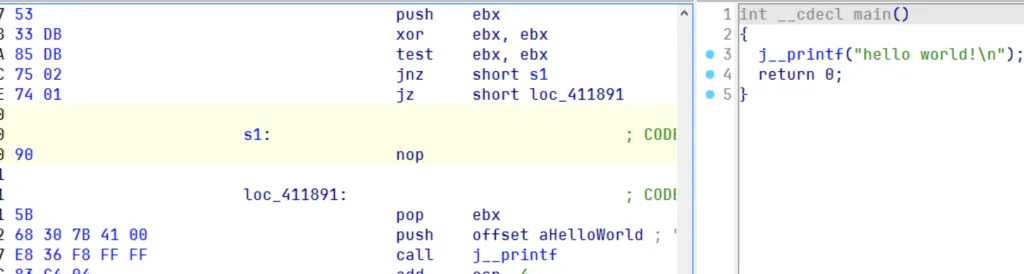

- IDA 反汇编现象 :IDA 会将

s2识别为s1+1,导致s1后的垃圾数据与s2的指令混淆。 - 去除技巧 :用

nop替换s1分支中的垃圾数据,或直接删除该分支(注意保留寄存器保存 / 恢复逻辑)。

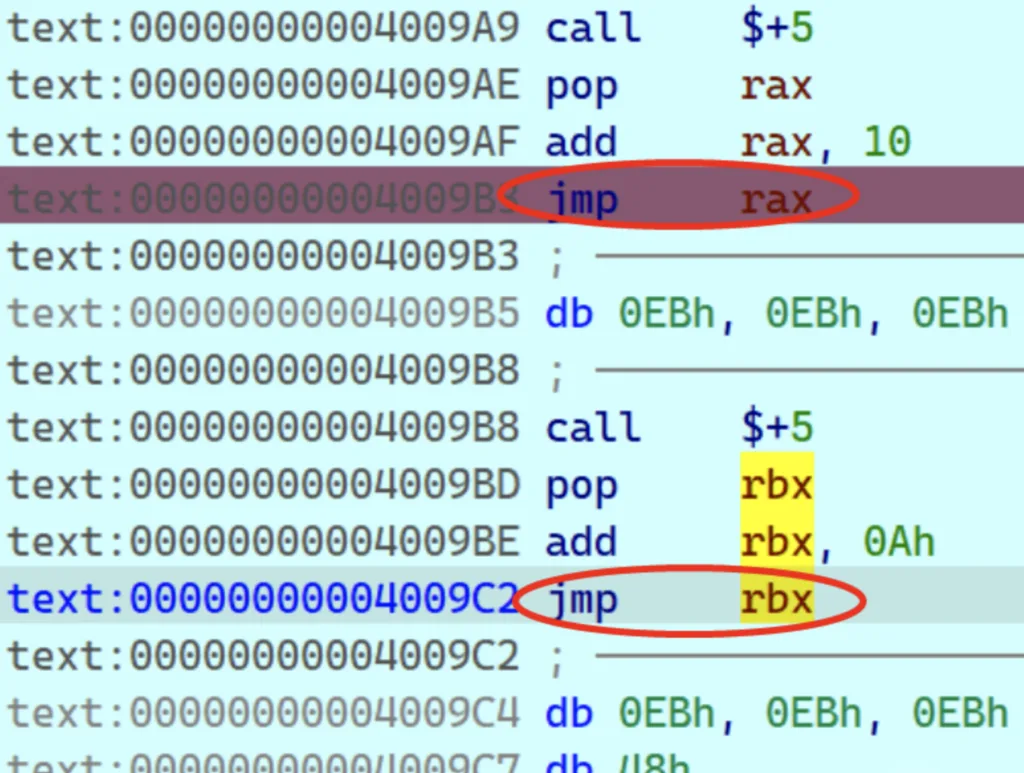

2.4 call&ret 花指令:通过返回地址篡改干扰解析

- 实现逻辑 :利用

call指令压栈返回地址的特性,通过add指令修改返回地址,跳过垃圾数据,干扰反汇编工具对指令长度的判断。 - 实战代码(32 位 MSVC):

#include<stdio.h>

int main() {

__asm {

call s; // 压栈返回地址(0x41188C)_emit 0x83; // 垃圾数据(add 的操作码)s:

add dword ptr ss:[esp], 8; // 修正返回地址(跳过 8 字节垃圾数据)ret; // 跳转到正确地址

_emit 0xF3; // 垃圾数据(rep 前缀)}

printf("hello world!\n");

return 0;

}

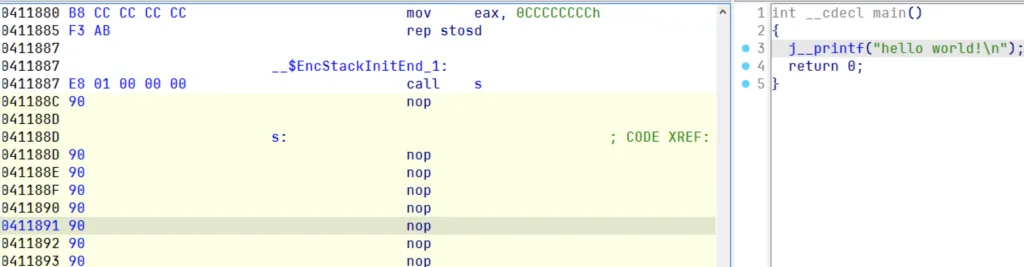

- 关键解析 :

call+add+ret的组合,本质是构造了“跳转 + 跳过垃圾数据”的逻辑。add的操作数(8)由花指令总长度决定(1+5+1+1=8 字节)。 - 去除技巧 :将

call到ret之间的花指令(地址范围0x41188C~0x411894)全部替换为nop,直接跳过干扰逻辑。

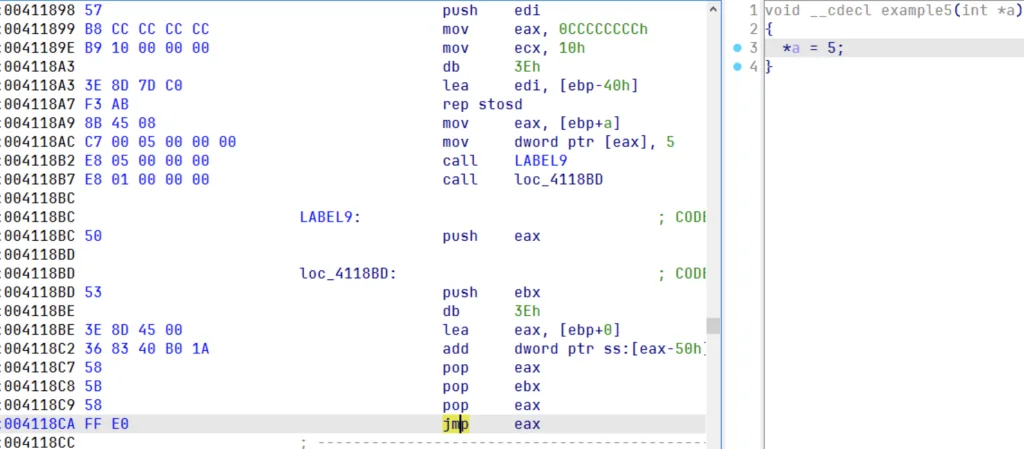

2.5 裸函数花指令:高复杂度干扰(编译器无关)

- 实现逻辑 :利用

_declspec(naked)裸函数(编译器不维护栈帧),构造复杂的call+jmp组合,干扰递归下降算法的控制流分析。

#include<stdio.h>

#include<stdlib.h>

//naked: 裸函数,编译器不维护该函数的栈帧,由程序员自己维护。void _declspec(naked)_cdecl example5(int* a){

__asm{

push ebp

mov ebp, esp

sub esp, 0x40; 为局部变量分配空间。push ebx

push esi

push edi

; 模拟初始化

mov eax, 0xCCCCCCCC

mov ecx, 0x10

;edi 指向栈顶

lea edi, dword ptr ds : [ebp - 0x40]

; 使用 stosd 指令将 EAX 中的值(0xCCCCCCCC)复制到 EDI 指向的内存地址,共复制 ECX(0x10)次。rep stos dword ptr es : [edi]

}

*a = 5;

__asm{

call LABEL9;

; 等价于 call [eip+1]

_emit 0xE8;

_emit 0x01;

_emit 0x00;

_emit 0x00;

_emit 0x00;

LABEL9:

push eax;

push ebx;

lea eax, dword ptr ds : [ebp - 0x0] ; // 将 ebp 的地址存放于 eax

add dword ptr ss : [eax - 0x50] , 26; // 该地址存放的值正好是函数返回值,

// 不过该地址并不固定, 根据调试所得。加 26 正好可以跳到下面的 mov 指令, 该值也是调试计算所得

pop eax;

pop ebx;

pop eax;

jmp eax;

; 等价于 call [eip+3]

_emit 0xE8;

_emit 0x03;

_emit 0x00;

_emit 0x00;

_emit 0x00;

mov eax, dword ptr ss : [esp - 8] ; // 将原本的 eax 值返回 eax 寄存器

}

__asm{

pop edi

pop esi

pop ebx

mov esp, ebp

pop ebp

ret

}

}

int main() {printf("hello world!\n");

int *b = (int*)malloc(sizeof(int));

example5(b);

printf("b = %d\n", *b);

free(b);

return 0;

}- 核心特点:实现与去除代价高,适用于需要高强度保护的代码。IDA 9.2 及以上版本能部分识别此类花指令,无需手动 patch 即可生成正确伪代码。

- 去除技巧 :动态调试跟踪

call与jmp的实际跳转路径,用nop替换未执行的垃圾指令段,注意手动维护栈帧平衡(避免程序崩溃)。

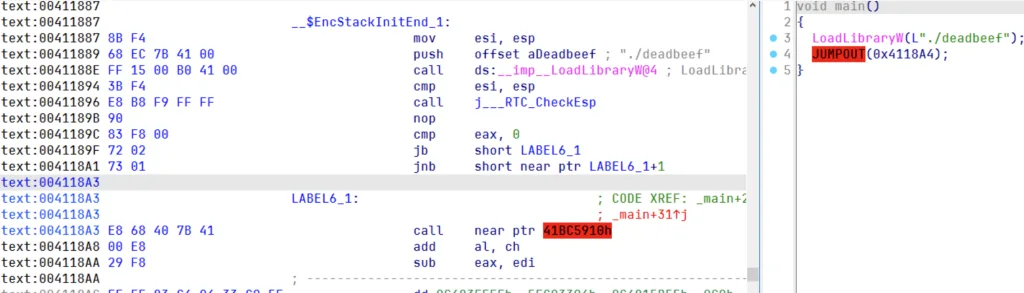

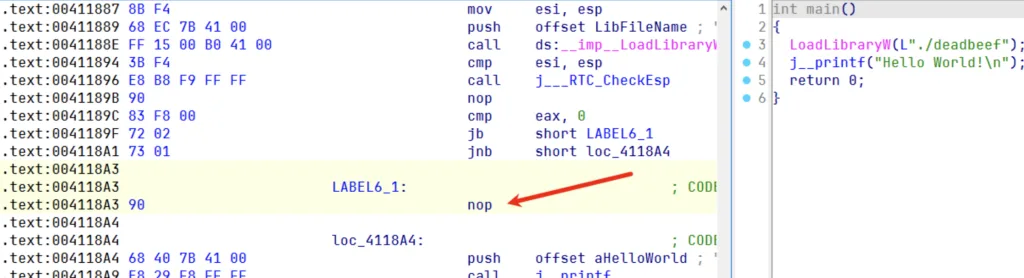

2.6 函数返回值花指令:利用 API 特性构造隐蔽跳转

- 实现逻辑 :利用已知返回值的函数(如

LoadLibraryA传入不存在模块时返回 NULL),构造必然成立的跳转逻辑,垃圾数据藏在无效分支中。 - 实战代码(Windows 平台):

#include<stdio.h>

#include<Windows.h>

int main() {LoadLibrary(L"./deadbeef"); // 传入不存在模块,返回 NULL(eax=0)__asm {

cmp eax, 0;

jc LABEL6_1; // 无效分支(eax=0,无符号比较不小于 0)jnc LABEL6_2; // 必然执行分支

LABEL6_1:

_emit 0xE8; // 垃圾数据

LABEL6_2:

}

printf("Hello World!\n");

return 0;

}

- 识别难点:需要熟悉 API 返回值特性,静态分析难以判断分支有效性。

- 去除技巧 :动态调试跟踪

eax值,确定有效分支后,用nop替换无效分支的垃圾数据。

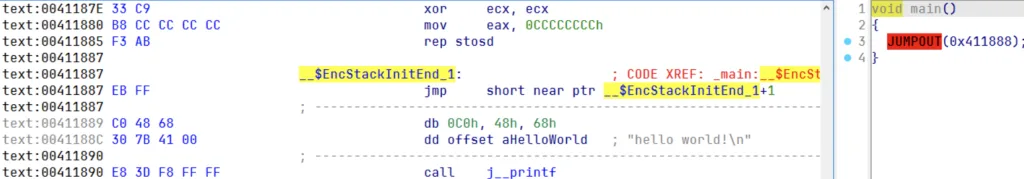

2.7 指令数据复用花指令:最隐蔽的可执行花指令

- 实现逻辑 :通过

_emit构造特殊 opcode,让一个字节同时属于多条指令(程序运行时无意义,反汇编时混乱),是逆向中最难识别的花指令类型。 - 实战代码(32 位 MSVC):

#include<stdio.h>

int main() {

__asm {

_emit 0xEB; // jmp rel8(偏移量 0xFF)_emit 0xFF; // 既是 jmp 的偏移量,也是 inc eax 的操作码

_emit 0xC0; // inc eax 的操作数

_emit 0x48; // dec eax 的操作码

}

printf("hello world!\n");

return 0;

}

- IDA 反汇编现象 :

EB FF解析为jmp [eip-1],跳转后FF C0解析为inc eax,48解析为dec eax—— 实际运行时“增 1 再减 1”无意义,但 IDA 会误判指令边界。 - 去除技巧 :必须通过动态调试(如 x64dbg)跟踪执行流,定位 4 字节花指令段,用

nop批量替换(EBFFC048→90909090)。

2.8 间接跳转花指令:定长指令集架构专属

- 实现逻辑:将跳转地址存入寄存器(如 ARM 架构的

mov pc, r0),跳转地址仅在运行时确定,反汇编工具无法静态解析。

- 适用场景:常见于 ARM、MIPS 等定长指令集架构,x86 架构中较少使用。

- 去除技巧:动态调试捕获寄存器中的跳转地址,手动修正反汇编工具的指令解析范围。

三、花指令高效分析:2 个核心方法(实战总结)

面对复杂花指令,盲目手动 patch 效率极低。结合多年逆向经验,分享两个高效分析方法,覆盖 80% 以上的花指令场景。

3.1 调试观察法:定位花指令边界

- 核心逻辑:花指令会保存 / 恢复寄存器(如

push ebx/pop ebx),且不会改变栈指针(sp)的最终状态。 - 操作步骤:

- 用 x64dbg 加载程序,在疑似花指令段设置断点;

- 单步执行(F7),观察寄存器变化 —— 若出现“无意义的寄存器操作 + 跳转”,大概率是花指令;

- 跟踪 sp 值,确定花指令的入口(sp 变化处)与出口(sp 恢复处);

- 用

nop替换入口与出口之间的所有指令,验证程序是否正常运行。

3.2 批量替换法:处理重复花指令

- 核心逻辑:部分花指令会被批量插入程序(如指令数据复用花指令),可通过特征码批量替换。

- 操作步骤:

- 用 010 Editor 或 WinHex 打开程序文件;

- 搜索花指令的 16 进制特征码(如

EBFFC048); - 将特征码批量替换为同等长度的

nop(90); - 注意:特征码长度需≥4 字节,避免替换正常指令(如单字节

EB可能是合法跳转指令)。

总结

花指令的本质是“利用反汇编算法缺陷的指令级陷阱”,其核心价值在于“增加逆向成本”,而非“绝对无法破解”。作为逆向工程师,掌握花指令的原理与去除技巧,关键在于“理解算法缺陷 + 动态调试验证”—— 静态分析只能初步判断,动态跟踪才能精准定位花指令边界。

对于软件开发者而言,花指令是低成本的软件保护手段,但需注意“适度使用”:过度插入花指令可能导致程序性能下降、兼容性问题,甚至被杀毒软件误报。